人を中心にした“まちづくり”

デジタルで全てがつながる時代

サイバーセキュリティで守る都市の安全・安心

コロナ禍においてデジタル化が一層加速し、ネットワークの相互接続が進んでいる。それに乗じて、サイバー攻撃による被害が世界中で急増しているのが実情だ。こうした中、企業や自治体、スマートシティはどのようなサイバーリスクにさらされ、どのような対策が必要となるのだろうか。NTTのチーフ・サイバーセキュリティ・ストラテジスト、松原 実穂子が解説する。

(取材時期:2020年12月)

目次

- なりすましメールによる不正送金で数億円の被害も

- Society 5.0時代に向けて高まるサイバー犯罪リスク

- 地域が連携して独自にセキュリティ人材を育成する動きも

- IoTセキュリティの知見を世界に発信していきたい

日本電信電話株式会社 チーフ・サイバーセキュリティ・ストラテジスト

松原 実穂子

早稲田大学卒業後、防衛省で9年間勤務。フルブライト奨学金により米ジョンズ・ホプキンス大学高等国際問題研究大学院で修士号取得。米シンクタンク、パシフィック・フォーラムCSISの研究員やパロアルトネットワークスのアジア太平洋地域拠点における公共担当の最高セキュリティ責任者兼副社長などを経て現職。国内外でサイバーセキュリティに関する情報発信と提言に努める。

なりすましメールによる不正送金で数億円の被害も

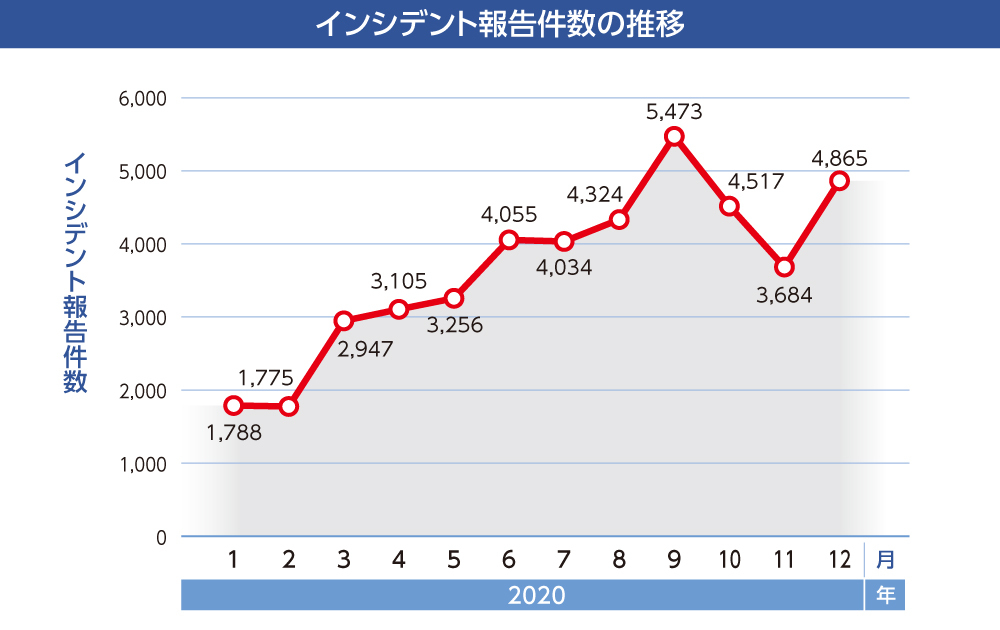

新型コロナウイルスの感染拡大に伴い、サイバー攻撃の脅威が深刻化している。国内の被害件数(インシデント件数)は、ここ1年で約3倍に急増(図1)。在宅ワークとオンライン会議の普及が加速し、ITツールへの依存度が高まる中、サイバーリスクはこれまでにないほど高まっている。

図1:インシデント報告件数の推移(サイバー攻撃によるインシデント報告関連件数。コロナ禍の始まりと時を同じくして、サイバー攻撃が急速に増えているのがうかがえる)

参考:JPCERT/CC インシデント報告対応レポート

https://www.jpcert.or.jp/pr/2021/IR_Report20210121.pdf

「新型コロナウイルスの収束がなかなか見えず外出もままならないため、私たちは今まで以上にオンライン上で過ごす時間が増え、感染状況などの最新情報を常にチェックするようになりました。そうした私たちの生活の変化や不安にサイバー攻撃者は乗じています。フォーブス誌によれば、なりすましメールのクリック率も、コロナ禍を境に5%未満から40%超へと激増しました。オンライン会議への招待を装ったなりすましメールを送り付け、ログイン情報を盗んでサイバー攻撃の足掛かりにする手口も増えています。2020年9月、オーストラリアではヘッジファンドの創業者が標的となり、メールを乗っ取られて日本円にして数億円を偽の口座に不正送金されるという事件が発生しました。これを知った最大手の顧客が大口の取り引きを停止したため、資金繰りが悪化して、ヘッジファンドは倒産に追い込まれてしまったのです」と松原は語る。

コロナ禍において、特にサイバー攻撃のターゲットとなっているのが、学校と医療機関だ。サイバー攻撃者は身代金要求型ウイルスを使い、ITシステムのデータを勝手に暗号化し、システムをロックしてしまう。業務やオンライン授業、治療に必要なデータやシステムを使用不可能にし、業務継続を人質にとった上で身代金を要求するという卑劣な攻撃を繰り返し、被害件数はコロナ禍以前と比べて倍増した。

企業や自治体の被害も拡大の一途をたどっている。

「セキュリティ対策を講じた端末を、在宅勤務者に支給している会社もあれば、私有のパソコンを使わせている会社もあり、セキュリティレベルを一定に保つことが難しいのが実情です。しかも、トレンドマイクロの調査によると、職場のパソコンを私用目的で使ったことのある人が8割おり、職場の規則で認められていないアプリに仕事のデータをアップしたことのある人は38%もいます。NTTの調査によると、テレワークに特化した研修を行った企業は世界でわずか43%です。社員がサイバー攻撃からどのように身を守ればよいのか、必ずしも研修が行き届いていないのが現状です」(松原)

前述のように、コロナ禍で在宅ワークが広まり、オンライン会議ツールの利用者が急増。企業や自治体のIT環境は激変したものの、ITポリシーを変更した企業は世界全体でわずか30.7%、在宅勤務者への研修を実施した企業は42.8%にとどまっている(NTT調べ)。

在宅勤務者のパソコンは、いわばサイバー攻撃のソフトターゲット。必要なセキュリティ対策を講じなければ、コンピューターウイルスに感染して、重大な機密情報の漏えいや巨額の不正送金などを引き起こす可能性もある。組織に甚大な被害をもたらす可能性があるのみならず、企業の信用やブランドイメージまで失墜させかねないリスクをはらんでいる。

Society 5.0時代に向けて高まるサイバー犯罪リスク

こうした中、各国で構築が進むスマートシティでも、深刻なサイバーリスクが懸念されている。

スマートシティは、監視カメラやセンサーなどあらゆるモノがインターネットにつながるIoTの一大集積地であり、IoTを安全・安心に使うためには、IoTと連携するビルや電力などを運用制御する設備であるOT(Operational Technology)のセキュリティも不可欠となる。

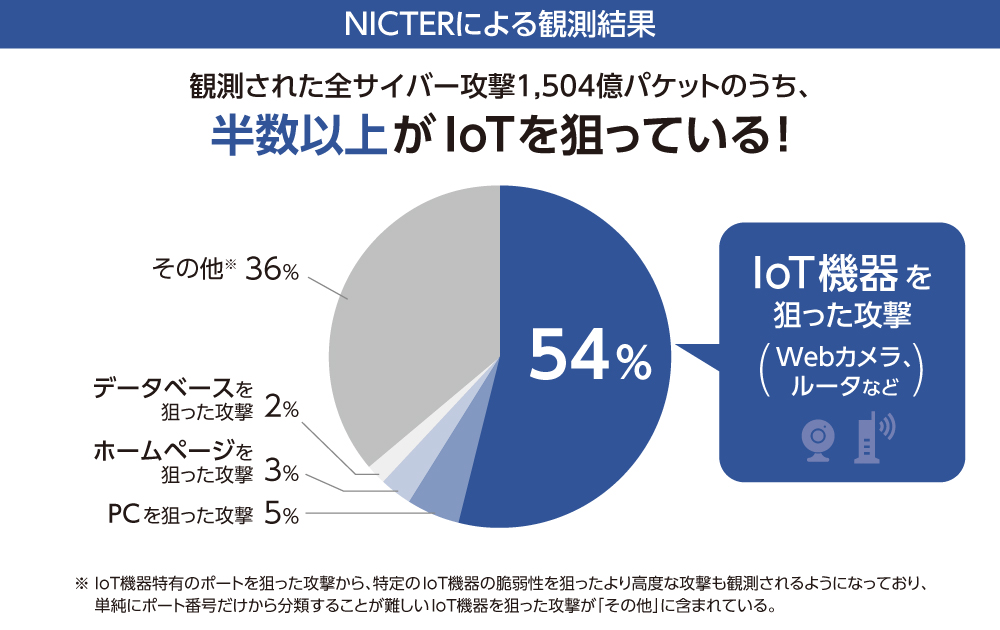

「日本でサイバー攻撃の標的となった通信関連機器の約半数がIoT機器といわれ、IoTのセキュリティ体制の整備が急務となっています。まちの中に無数のIoT機器が設置されれば、サイバー攻撃にさらされる対象も激増します。また、まち中のセンサーから、位置情報や健康情報などの膨大な個人情報が集まってくるため、万が一データが流出すれば、プライバシー上のリスクも発生します」(松原)(図2)

図2:NICTER*による観測結果 2017(観測された全サイバー攻撃のうち、半数以上がIoT機器を標的にしていることがわかる)

参考:総務省Webサイト

https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/h30/html/nd265230.html

*NICTER:NICT (National Institute of Information and Communications Technology, 国立研究開発法人情報通信研究機構) が運用するサイバー攻撃観測・分析システム

また、サイバー攻撃で監視カメラが機能しなくなれば、まちの安全・安心が損なわれてしまう。例えば、2017年1月20日のトランプ米大統領就任式のわずか8日前、首都ワシントンD.C.では監視カメラの7割が身代金要求型ウイルスに感染。数日間にわたり録画が不可能になった。

都市を管理する自治体の機能がサイバー攻撃でまひしてしまうこともある。2019年12月、スマートシティ計画を進める米国ルイジアナ州ニューオーリンズ市の行政ITシステムが、身代金要求型ウイルスに感染。州知事が緊急事態宣言を発出する事態となり、事件発生後の1カ月間にニューオーリンズ市が復旧作業に費やした金額は、実に720万ドル超に上った。

現在、政府はサイバー空間(仮想空間)とフィジカル空間(現実空間)の連携による社会課題の解決と経済発展をめざして、「Society 5.0*」への移行を加速させている。だが、セキュリティ面に目を転じれば、いくつもの課題が山積している。

*Society 5.0:サイバー空間とフィジカル空間を高度に融合させたシステムにより、経済発展と社会的課題の解決を両立する、人間中心の社会(Society)。狩猟社会(Society 1.0)、農耕社会(Society 2.0)、工業社会(Society 3.0)、情報社会(Society 4.0)に続く、新たな社会を指すもので、第5期科学技術基本計画において我が国がめざすべき未来社会の姿として初めて提唱された。

1つ目は、サイバー攻撃から守らなければならない機器の数が膨大だということ。2019年末の時点で、世界には76億個ものIoT機器があり、2030年には241億個まで膨張すると予想されている。

2つ目は、IoT機器にセキュリティ機能を追加するのが非常に困難だということ。IoT機器は安くて小さい反面、容量や処理能力が限られるため、セキュリティ機能を後から追加するのが難しい。

3つ目は、エネルギーや水道、道路、医療といった重要インフラで使われる制御システムが、サイバー攻撃の標的となるケースが増えていること。こうした制御システムは、従来はベンダー独自仕様の製品をカスタマイズすることでデータ連携を行っていたが、近年、WindowsやLinuxなどのOSやネットワーク技術が進化し、低コストで相互接続することが可能となった。反面、汎用化が進んだことで制御システムの弱点も見つけやすくなった。

4つ目は、業務効率化や遠隔監視のため、制御システムが外部ネットワークに接続されて、サイバー攻撃を受けやすくなったこと。

そして5つ目は、重要インフラの制御システムの修正プログラムが公開されても、それを適用するのに時間がかかること。

「重要インフラは1日24時間稼働しているため、稼働中のシステムをいったん止めて、修正プログラムをインストールすることは難しい。このため、セキュリティホールの修正が遅れて、サイバー攻撃の標的となりやすいのです」(松原)

地域が連携して独自にセキュリティ人材を育成する動きも

Society 5.0への移行とは、間断なく襲来するサイバー攻撃との闘いでもある。では、Society 5.0を社会実装したスマートシティでは、どのようなセキュリティ対策が求められるのだろうか。

「基本方針として求められるのは、元からセキュリティ機能が組み込まれたIoT機器を調達し、スマートシティにも最初からセキュリティを組み込んでいくこと。いわゆるセキュリティ・バイ・デザイン(Security by Design)の考え方です。具体的な対策として挙げられるのは、監視カメラやセンサーなどのIoT機器が悪用されたり、不正な機器を勝手に接続されたりしないように、管理者用パスワードを出荷時のデフォルトのものから変更しておくこと。さらに、通信とデータを暗号化して個人情報を保護することも重要ですし、サイバー攻撃の検知・防御・対応能力を高めておくことも必要です。どんなにセキュリティ機能を高めても、その効果が未来永劫続くわけではありません。そこで、万一サイバー攻撃に遭ったとしてもすぐに検知して感染拡大を食い止めることのできる、ネットワーク構成とセキュリティ対策を取っておく必要もあります」

こうした中、早急な対応を要する課題の1つに、セキュリティ人材の絶対的不足がある。サイバーセキュリティ人材育成・研究を専門とする国際非営利団体(ISC)² (International Information Systems Security Certification Consortium, アイエスシー・スクエア) によれば、現在、世界全体では312万人ものセキュリティ人材が不足しているという。

そもそも、サイバーセキュリティの分野ではどのような人材が求められるのか。

「サイバー攻撃に対抗するためには、コンピューターウイルスやサイバーセキュリティ対策に関する技術的知見が必要であることは言うまでもありません。ただし忘れてはならないのは、ITが業務を進める上で必要不可欠なツールとなっている今、サイバー攻撃は今やビジネスリスクの1つだということです。サイバー攻撃から組織や業務、スマートシティを守るのは経営層の責任です。サイバー攻撃と闘うための予算や人員をどれだけ割くか、その最終的な判断を下せるのは経営層しかいないのです。セキュリティ人材と一口にいっても、コンピューターウイルスの専門家もいればネットワークの専門家もいますし、経営層とヘルプデスクとでは求められる知見が全く異なります。『産業横断サイバーセキュリティ検討会』のWebサイトには、サイバーセキュリティ人材が職種ごとに何をミッションとし、どのようなスキルをどれだけ持たなければならないのかについて分かりやすくマッピングして公開されていますので、是非ご参照いただければと思います」(https://cyber-risk.or.jp/)

この「産業横断サイバーセキュリティ検討会」の前身「産業横断サイバーセキュリティ人材育成検討会」は、2015年にNTT、日立、NECの3社が設立。現在、日本のインフラ企業43社が加盟し、サイバーセキュリティ強化に取り組んでいる。

一方、地域でも、セキュリティ人材を育成する取り組みが始まっている。中部地方では、「中部サイバーセキュリティコミュニティ(CCSC)」が設立され、中部電力をはじめとする地元企業や大学、政府機関が協力して情報連携を進め、地域のサイバーセキュリティの底上げに取り組んでいる。

「地域によっては、サイバーセキュリティの勉強会や情報収集の機会があまりないケースもあります。そこで、CCSCでは地元の官民学が結集し、知見を共有しながら人材育成に取り組んでいます。サイバーセキュリティにおける草の根的な活動として、より多くの自治体の方に知っていただきたいと思います」と松原は語る。

IoTセキュリティの知見を世界に発信していきたい

NTTは、営業活動とは切り離して、サイバーセキュリティについて対外情報発信、啓蒙活動を行う専門チームを有している日本で唯一の企業だ。2015年のチーム設立以前からもサイバーセキュリティ分野における国際貢献に注力しており、2018年にIT・通信のグローバル企業と共に、セキュアなデジタル経済を実現するための評議会(CSDE, Council for Securing Digital Economy)を設立したのはその一例だ。CSDEは、「ボットネット(サイバー攻撃者の支配下に入った多数のIoT機器からなるネットワーク)」に対応するためのベストプラクティスを世界に共有するべく、複数の報告書を公開している。さらに2020年4月には、米国サイバーセキュリティ企業のタニウム社と戦略的提携に向けて合意。互いの強みを活かして、スマートシティやスマートビルなどのセキュリティ強化に貢献していくことを表明した。

サイバーリスクの脅威が日増しに高まる中、セキュリティ強化に向けた取り組みは待ったなしの状況だ。「NTTは現在国内外でスマートシティのプロジェクトに参加しています。サイバー攻撃や取るべき対策について世界に発信しつつ、スマートシティのセキュリティ強化に貢献していきたいと考えています」と松原は最後に抱負を述べた。